Faille de sécurité dans des caméras de vidéosurveillance FLIR Un chercheur en sécurité informatique découvre comment accéder aux images de caméras de vidéosurveillance thermiques FLIR. Infiltration possible dans des caméras de vidéosurveillance ! Étonnante révélation, fin septembre, par un internaute du nom de LiquidWorm. Ce chercheur en sécurité informatique a diffusé un code qui permet […]

Chrome Flaw Allows Sites to Secretly Rec...

Chrome Flaw Allows Sites to Secretly Record Audio/Video Without Indication Sounds really scary! Isn’t it? But this scenario is not only possible but is hell easy to accomplish.A UX design flaw in the Google’s Chrome browser could allow malicious websites to record audio or video without alerting the user or giving any visual indication that […]

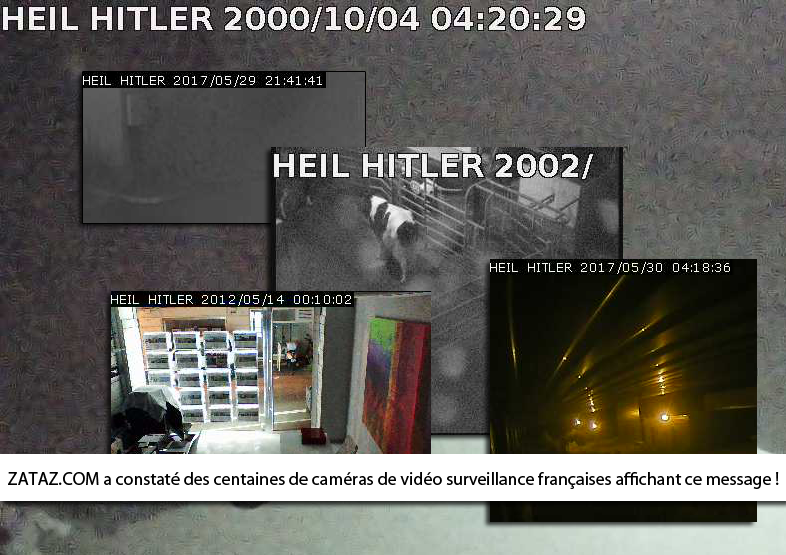

Des centaines de caméras de vidéo survei

Des centaines de caméras de vidéo surveillance françaises piratées par… Hitler ! Piratage : Plus de 1500 caméras de vidéo surveillance d’entreprises Françaises infiltrées par un pirate informatique. Il a signé son forfait « Heil Hitler » sur les écrans de contrôle. Je vous contais, il y a peu, de la vente d’accès à des caméras de […]

Un hacker réussit à formater 2 millions

Un hacker réussit à formater 2 millions d’objets connectés au hasard Après les ordinateurs et les smartphones, c’est au tour des objets connectés de se faire hacker (ou pirater). Il semblerait qu’il soit facile de prendre leur contrôle. Ainsi il y a toujours un risque que votre drone prenne la fuite, que vos radiateurs connectés […]

Des fabricants d’objets connectés poursu

Des fabricants d’objets connectés poursuivis en raison de failles de sécurité La Federal Trade commission (FTC) américaine poursuit un troisième fabricant, l’accusant de mettre en danger la sécurité des consommateurs et la confidentialité de leurs données, en raison de la sécurité inadéquate de son routeur et de ses webcams. Derrière cette troisième plainte, c’est tout […]

Salariés et vidéo surveillance, comment

Salariés et vidéo surveillance, comment faire bon ménage ? Dans le cadre de son pouvoir de direction, l’employeur a le droit de surveiller et de contrôler l’activité de ses salariés durant leur temps de travail. Les dispositifs de contrôle mis en place à cet effet doivent néanmoins respecter le principe énoncé à l’article L1121-1 du […]

Les tendances de la vidéo surveillance e

Les tendances de la vidéo surveillance en 2017 LE CABINET AMÉRICAIN IHS TECHNOLOGY, SPÉCIALISÉ DANS LES ÉTUDES DE MARCHÉ AU NIVEAU MONDIAL VIENT D’ÉDITER UNE ANALYSE DES TENDANCES 2017 DU MARCHÉ DE LA VIDÉO SURVEILLANCE. Il en ressort les grandes lignes ci-dessous : 2017, UNE ANNÉE OÙ LES TENDANCES SE CONFIRMENT 2017 a toutes les […]

Quels changements en Cybersecurité pour

Quels changements en Cybersecurité pour 2017 ? Yahoo, Twitter, Spotify, Amazon, eBay, CNN… lannée 2016 aura été fructueuse en attaques informatiques majeures. Si, les conséquences sont limitées, elles prouvent que les hackers sont tenaces et créatifs. Faut-il sattendre à un nouveau type dattaque en 2017 ? Historiquement, les cyber-pirates ont focalisé leur attention sur les […]

Rakos, un nouveau botnet qui vise aussi ...

Rakos, un nouveau botnet qui vise aussi les Objets connectés Après Mirai, voici venir Rakos, un malware infectant des serveurs et des réseaux d’objets connectés, tournant sous Linux, afin de créer des botnets. ET, demain, lancer des attaques DDoS. Comme le tristement célèbre malware Mirai, Rakos prend pour cible l’Internet des objets (IoT). Ces deux […]