RGPD : La Cnil invite les collectivités à se mettre à la page Alors que l’application du Règlement général sur la protection des données deviendra obligatoire le 25 mai 2018. La Cnil souligne le manque de préparation d’un grand nombre de collectivités territoriales. La Cnil s’appuie sur une enquête de la Gazette […]

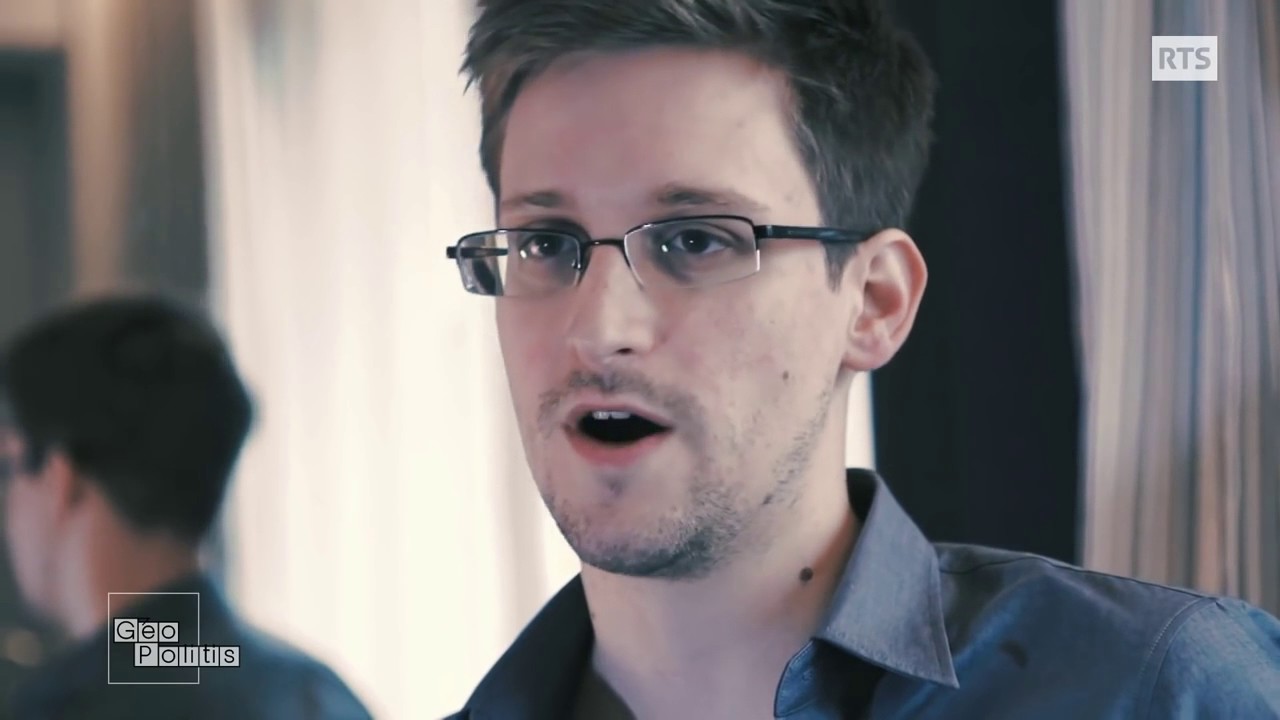

Comment fonctionnent les Interconnexions...

Comment fonctionnent les Interconnexions d’Internet à travers le monde ? Etats, citoyens et entreprises sont la cible de cyberattaques de plus en plus régulières et sophistiquées. Les infrastructures mises en place pour nous permettre de communiquer à travers toute la planète n’ont pas que des avantages… NOTRE MÉTIER : PRÉVENTION : Vous apprendre à vous […]

54% des jeunes victimes de cyber-harcèle

54% des jeunes victimes de cyber-harcèlement (VIDEO) Selon le dernier rapport publié par l’association britannique Ditch the Label, plus de la moitié des jeunes interrogés se dit victime de harcèlement en ligne et notamment sur les réseaux sociaux, à commencer par Instagram, Facebook et Snapchat.…[Lire la suite ] Notre métier : Vous aider à vous […]

Comment transformer l’enceinte Amazon Ec

Comment transformer l’enceinte Amazon Echo en espion Pour les spécialistes, ce n’est pas réellement une surprise, mais pour les premiers acheteurs d’Amazon Echo, cette enceinte sans-fil embarquant des fonctions d’assistant vocal, la pilule est difficile à avaler.…[Lire la suite ] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et […]

Comment transformer l’enceinte Amazon Ec

Comment transformer l’enceinte Amazon Echo en espion Pour les spécialistes, ce n’est pas réellement une surprise, mais pour les premiers acheteurs d’Amazon Echo, cette enceinte sans-fil embarquant des fonctions d’assistant vocal, la pilule est difficile à avaler.…[Lire la suite ] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et […]

175.000 caméras IoT vulnérables : la séc

175.000 caméras IoT vulnérables : la sécurité sans défense Sécurité : Des chercheurs ont démontrés une fois encore la faiblesse de certaines caméras de sécurité connectées. Les produits NeoCoolCam peuvent ainsi être piratés à distance de manière triviale. Plus de 100.…[Lire la suite ] Notre métier : Vous aider à vous protéger des pirates informatiques […]

Aux États-Unis, une proposition de loi s

Aux États-Unis, une proposition de loi sur la sécurité des objets connectés Alors que la sécurité est encore le point noir de l’Internet des objets, des sénateurs américains proposent d’imposer un niveau minimal de sécurité aux appareils achetés par l’administration.…[Lire la suite ] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, […]

175.000 caméras IoT vulnérables : la séc

175.000 caméras IoT vulnérables : la sécurité sans défense Sécurité : Des chercheurs ont démontrés une fois encore la faiblesse de certaines caméras de sécurité connectées. Les produits NeoCoolCam peuvent ainsi être piratés à distance de manière triviale. Plus de 100.…[Lire la suite ] Notre métier : Vous aider à vous protéger des pirates informatiques […]

Le ransomware GlobeImposter frappe la Fr...

Le ransomware GlobeImposter frappe la France Vade Secure alerte sur les premières vagues d’un nouveau ransomware GlobeImposter détectée en France.…[Lire la suite ] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des […]

Une piscine parisienne chauffée par des

Une piscine parisienne chauffée par des ordinateurs : première mondiale ! Recycler la chaleur des ordinateurs…Stimergy, une start-up basée à Grenoble, a inventé la chaudière numérique pour recycler une grande quantité d’énergie. Plus précisément, l’énergie produite par les serveurs informatiques. Ceci, dans le but de chauffer une piscine. Et l’une des premières à bénéficier de ce système […]