Parce que la Cybercriminalité et la Protection des données personnelles sont liés, nous couvrons ces sujets concomitamment (Intervention en France et étranger) Nos formations sont personnalisées en fonction du type de publics présent (Dirigeants, cadres , informaticiens, responsable informatique, RSSI, utilisateurs). Contactez-nous PROGRAMME CYBERCRIMINALITÉ COMMENT PROTÉGER VOTRE ORGANISME DE LA CYBERCRIMINALITÉ Présentation La France a […]

Comment se comporte notre cerveau surcha...

Comment se comporte notre cerveau surchargé par le numérique Samedi 3 septembre, ARTE a diffusé un excellent reportage sur la manière dont notre cerveau se comporte face à nos vies de plus en plus hyper connectées : « HYPERCONNECTÉS : LE CERVEAU EN SURCHARGE ». Grâce aux smartphones, ordinateurs et autres tablettes, nous sommes reliés […]

Piratage informatique : bien plus sûre q

Piratage informatique : bien plus sûre que le « mot de passe », la « phrase de passe » (à condition que…) | Denis JACOPINI Une « phrase de passe » est beaucoup plus difficile à pirater qu’un « mot de passe ». Pour donner un ordre d’idée, les pirates du Web mettent quelques heures à quelques jours pour trouver un mot de passe […]

Etapes à suivre si vous comptez rendre v

Etapes à suivre si vous comptez rendre votre ordinateur professionnel à votre employeur Quelles étapes faut-il suivre avant d’effacer nos données personnelles présentes sur notre futur ancien ordinateur de fonction (sauvegarder des fichiers importants et personnelles (contacts importants, copier des fichiers et tout ce qui nous concerne (photo, pdf, CV etc…) sur un disque dur […]

Quelques conseils pratiques pour assurer...

Quelques conseils pratiques pour assurer la sécurité de vos systèmes informatiques Quelques conseils pratiques pour assurer la sécurité de vos systèmes informatiques 1. CHOISISSEZ AVEC SOIN VOS MOTS DE PASSE Entrer un mot de passe permettant de s’authentifier pour accéder à son ordinateur, sa tablette ou son téléphone portable est un geste quotidien de sécurité. […]

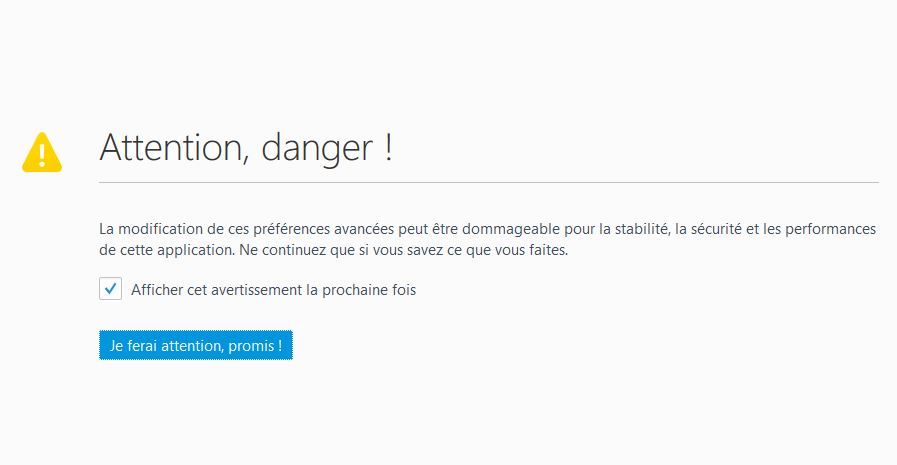

Comment sécuriser Firefox efficacement

Comment sécuriser Firefox efficacement en quelques clics de souris ? Vous utilisez Firefox est vous souhaitez que cet excellent navigateur soit encore plus sécurisé lors de vos surfs sur Internet ? Voici quelques astuces qui supprimerons la géolocalisation, le profilage de Google ou encore que vos données offline disparaissent du regard d’espions locaux. C’est […]

Imprimante 3D : Comment ça marche ? | De

Imprimante 3D : Comment ça marche ? L’impression 3D n’est pas une technologie qui fonctionne d’une seule et même manière. Il existe en effet des dizaines de procédés permettant d’imprimer des objets en 3D. Si les techniques sont différentes sur la forme, le principe est toujours le même… Il consiste à superposer des couches de […]

Qu’est ce qu’un cybercriminel ?

Qu’est ce qu’un cybercriminel ? Cette question a été posée à Denis JACOPINI par des étudiants. Ci-dessous une réponse succinte. Avant de répondre à cette question, il est important de poser la définition de la cybercriminalité. La définition qui selon moi définit le mieux la cybercriminalité est celle qui considère la cybercriminalité comme […]

Comment est née la cybercriminalité ?

Comment est née la cybercriminalité ? Cette question a été posée à Denis JACOPINI par des étudiants. Ci-dessous une réponse succinte. Avant de répondre à cette question, il est important de poser la définition de la cybercriminalité. La définition qui selon moi définit le mieux la cybercriminalité est celle qui considère la cybercriminalité […]

Comment se préparer aux incidents de séc

Comment se préparer aux incidents de sécurité ? Les entreprises doivent être prêtes à agir face à des incidents de sécurité et à des attaques. Et cela passe notamment par sept points précis (par Peter Sullivan). Un plan de préparation à la cybersécurité présente et détaille les objectifs fondamentaux que l’organisation doit atteindre pour se […]