Un baccalauréat en cybersécurité à Polytechnique Montréal La Commission des études a approuvé la création d’un nouveau baccalauréat en cybersécurité qui sera offert à Polytechnique Montréal à l’automne 2017. Les demandes pour un programme de formation en ligne en cybercriminalité, incluant des stages en entreprise, se sont faites pressantes au cours des dernières années […]

Les guides des bonnes pratiques de l’Ans

Les guides des bonnes pratiques de l’Anssi en matière de sécurité informatique Vous voulez éviter que le parc informatique soit utilisé pour affaiblir votre organisation ? L’un des guides publiés par l’ANSSI vous aidera à vous protéger. Initialement destinés aux professionnels de la sécurité informatique, les guides et recommandations de l’ANSSI constituent des bases méthodologiques […]

La webcam, Est-ce une une vraie menace p...

La webcam, est-ce une vraie menace pour les utilisateurs d’ordinateurs Après Mark Zuckerberg et sa webcam masquée par du scotch, voilà que c’est le directeur du FBI, James Comey, qui admet avoir adopté le même réflexe. Une webcam cachée pour s’éviter bien des ennuis A l’heure où les hackers multiplient les attaques contre […]

Nos ordinateurs ont-ils la mémoire court

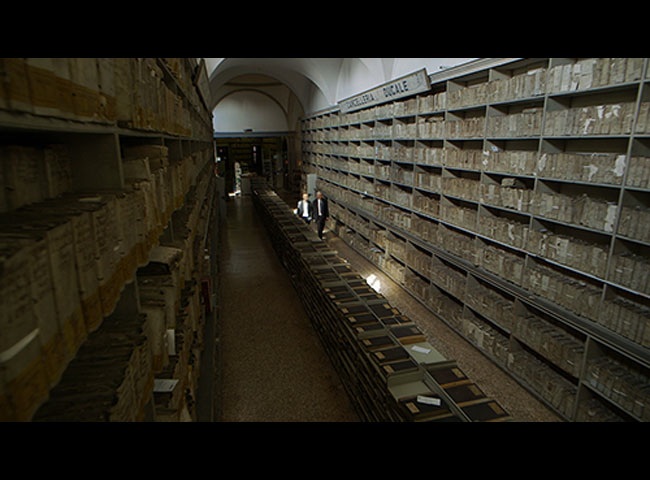

Nos ordinateurs ont-ils la mémoire courte ? Vidéo Que trouveront les archéologues du futur, d’ici quelques siècles ou quelques milliers d’années ? Des pierres taillées du paléolithique, des hiéroglyphes, des rouleaux de parchemins probablement, des livres peut-être. Quelles images, quels sons, quels écrits de notre société restera-t-il dans 2000 ans ? Auront-ils résisté aux […]

Comment mesurer et tester le débit de vo

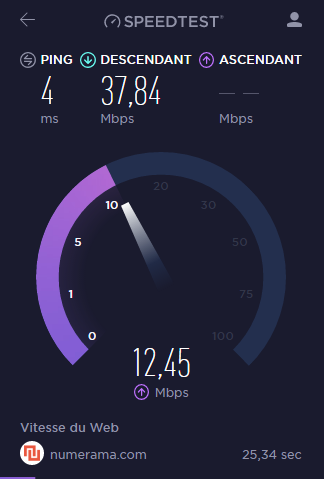

Comment mesurer et tester le débit de votre connexion internet Internet c’est bien. Quand c’est rapide, c’est mieux. Nous vous avons listé quelques outils indispensables pour mesurer votre débit, que vous soyez chez Free, SFR, Orange, Numericable ou Bouygues. On entend souvent dire qu’aujourd’hui on ne peut plus vivre sans Internet. Cette affirmation est fausse. […]

Wi-Fi. Attention au piratage sur les vra...

Wi-Fi. Attention au piratage sur les vrais et faux réseaux gratuits Ce sont les vacances mais nombre de touristes ne se séparent pas de leurs smartphones, tablettes ou ordinateurs portables. Et pour se connecter à l’internet, quoi de mieux qu’attraper un wi-fi gratuit. Une pratique qui peut se révéler très dangereuse. Des proies faciles pour […]

Formations RGPD Protection des données p

Parce que la Cybercriminalité et la Protection des données personnelles sont liés, nous couvrons ces sujets concomitamment. NOS SERVICES : Formations RGPD (Règlement Général sur la Protection des Données) ; Formations en Cybercriminalité ; Sensibilisations à la cybercriminalité ; État des lieux RGPD ; Mise en conformité RGPD ; Analyses de risques (PIA / DPIA) ; Audits […]

Attaques informatiques : Comment s’en pr

Attaques informatiques : Comment s’en protéger ? Les cyberattaques se faisant de plus en plus nombreuses et sévères, les entreprises doivent apprendre à s’en protéger. Pour cela, les directions juridiques et de l’informatique peuvent s’appuyer sur l’expertise de la police judiciaire et des experts en data protection. Tous les quinze jours en moyenne, une […]

Fausses applications Pokémon GO. Comment

Fausses applications Pokémon GO. Comment se protéger ? Les chercheurs ESET découvrent des fausses applications sur Google Play qui cible les utilisateurs de Pokémon GO. L’une d’entre elles utilise pour la première fois une application qui verrouille l’écran (Lockscreen) sur Google Play. Les deux autres applications utilisent la fonctionnalité scareware qui oblige l’utilisateur à payer […]

Bonnes pratiques face à une tentative de

Bonnes pratiques face à une tentative de cyber-extorsion Bonnes pratiques face à une tentative de cyber-extorsion 1. Typologie des différents cas de cyber-extorsion Le type le plus répandu de cyber-extorsion est l’attaque par crypto-ransomware. Ce dernier est une forme de malware qui chiffre les fichiers présents sur la machine infectée. Une rançon est par […]