L’Internet des objets, ce piège de cristal Encore une fois, l’actualité technologique nous démontre que l’Internet des objets est un problème de sécurité de masse en devenir. Vous le savez sans doute si vous suivez mes articles, je suis un tantinet sceptique quant à la montée de l’Internet des objets, soit le mariage entre […]

Attention, faille découverte dans les ré

Attention, faille découverte dans les réseaux mobiles GSM et 4G LTE ! Un audit de sécurité a trouvé une faille critique dans un compilateur de code utilisé par plusieurs logiciels propres aux réseaux mobiles GSM et 4G LTE Plusieurs logiciels pour la gestion et l’interconnexion des réseaux mobiles du monde entier GSM et LTE (4G) […]

Les claviers sans fil pourraient aussi s...

Les claviers sans fil pourraient aussi servir à espionner ! Avec un simple dongle USB, une antenne et quelques lignes de code, un pirate peut capter toutes les frappes d’un clavier sans fil, selon la start-up Bastille. Après les souris (MouseJack), les claviers sans fil… Avec une simple antenne et un dongle USB, plus quelques lignes […]

Alerte ! Arnaque sur Pokémon Go : Commen

Alerte ! Arnaque sur Pokémon Go : Comment se protéger ? Une arnaque se déploie à grande vitesse sur Twitter et cible les joueurs de Pokémon Go. Voici comment l’identifier et comment s’en protéger. C’est une constante depuis que le monde est monde : chaque phénomène, événement ou service est utilisé pour arnaquer des gens. […]

Attention, des antivirus auraient des tr...

Attention, des antivirus auraient des trous de sécurité ! Des chercheurs israéliens ont découvert une vulnérabilité dans plusieurs antivirus. D’autres failles seront présentées à la Black Hat. Où l’on reparle de ces produits antivirus qui abritent des failles permettant de contourner les mécanismes de défense de Windows… En septembre 2015, l’expert en sécurité informatique Tavis […]

Vous utilisez des objets connectés? Gare

Vous utilisez des objets connectés? Gare à vos données Une étude publiée par l’entreprise de cybersécurité AV-Test montre que la plupart des objets connectés testés, destinés à surveiller sa forme, sont susceptibles d’être piratés. Ils mesurent toutes les performances. Seulement voilà: d’après une étude publiée par l’entreprise de cybersécurité AV-Test le 18 juillet 2016, les objets connectés […]

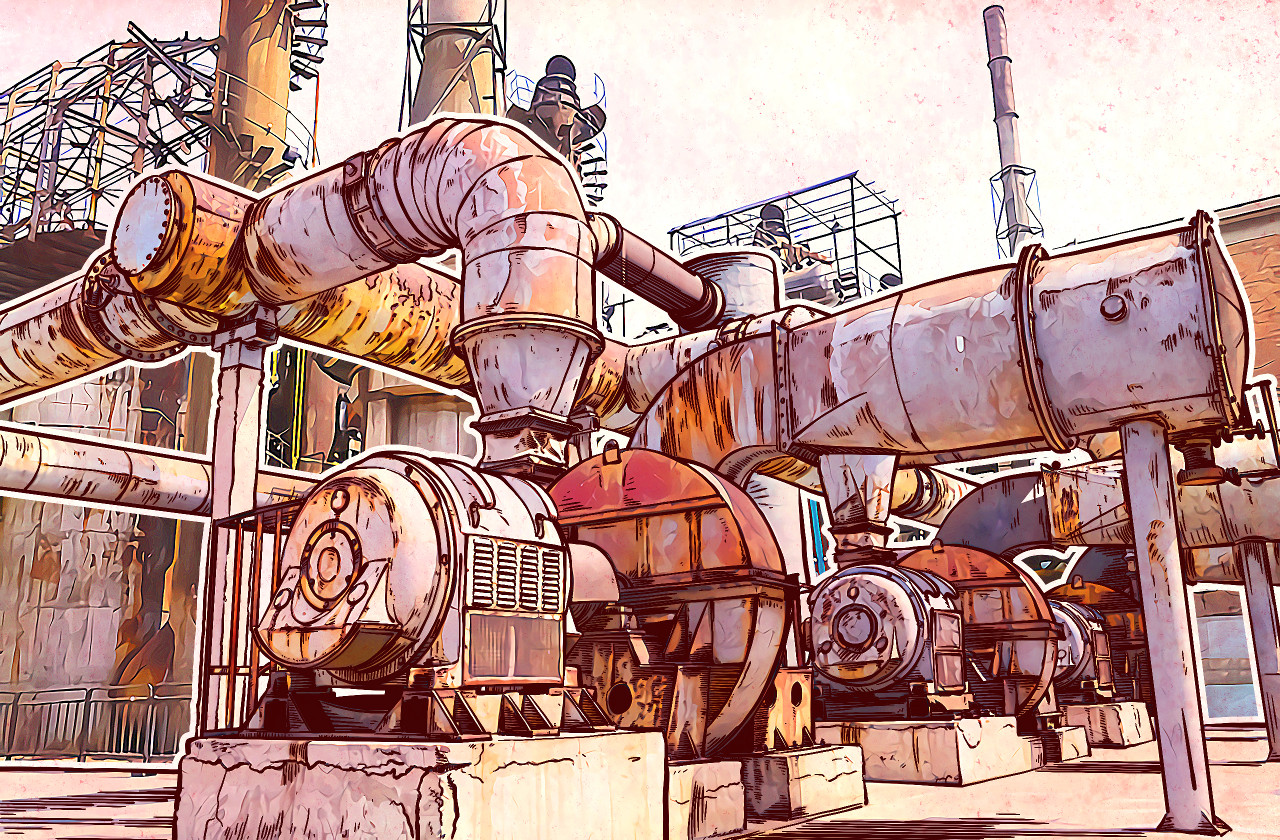

Piratage de l’électricité, de l’eau et d

Piratage de l’électricité, de l’eau et de la nourriture : comment les cybercriminels peuvent ruiner votre vie ? On ne cesse de vous le répéter, il est très important de rester au courant des dernières actualités concernant la cybersécurité et ses menaces. Mieux vaut prévenir que guérir. Cependant, même ceux qui connaissent tout en matière […]

77 % des entreprises totalement impuissa...

77 % des entreprises totalement impuissantes face à des Cyberattaques Pénurie de compétences et manque d’investissements : les entreprises sont non seulement vulnérables aux attaques, mais aussi impuissantes pour les résoudre seules. Décryptant les tendances de ces trois dernières années dans le monde, un rapport de NTT Com Security souligne le peu de progrès réalisés dans […]

Détecter les futurs terroristes sur Inte

Détecter les futurs terroristes sur Internet ? L’Europe veut s’inspirer d’Israël Le coordinateur de l’anti-terrorisme pour lUnion européenne, Gilles de Kerchove, s’est rendu en Israël pour trouver des solutions technologiques qui permettraient de détecter automatiquement des profils suspects sur les réseaux sociaux, grâce à des algorithmes de plus en plus intrusifs. Plus les attentats […]

Quel cadre pour l’État d’urgence et la c

Quel cadre pour l’État d’urgence et la copie des données informatiques ? Le gouvernement a entendu le Conseil constitutionnel, et fixé cette fois-ci un cadre très précis à la copie et l’utilisation des données informatiques saisies lors des perquisitions administratives réalisées dans le cadre de l’état d’urgence. Ce mardi matin, nous expliquions que pour faire […]