Les meilleurs anti-malware gratuits du moment Les menaces sont omnipresentes sur internet. La performance des antivirus est alors remise en question. En effet, dans certains cas, ils ne sont pas assez puissants pour bloquer ces malwares. Le recours aux meilleurs logiciels anti-malware s’avère alors indispensable. L’IObit Malware Fighter : fiable et s’adapte bien Ce […]

Tor envahi par des mouchards ?

Tor envahi par des mouchards ? Selon des chercheurs, 110 relais du réseau d’anonymisation Tor étaient à la recherche d’informations sur les services cachés auxquels ils permettent d’accéder. Deux chercheurs de la Northeastern University (Boston), Guevara Noubir et Amirali Sanatinia, démontrent à leur tour que le réseau Tor est la cible d’espions. Cette fois, les […]

77 % des entreprises totalement impuissa...

77 % des entreprises totalement impuissantes face à des Cyberattaques Pénurie de compétences et manque d’investissements : les entreprises sont non seulement vulnérables aux attaques, mais aussi impuissantes pour les résoudre seules. Décryptant les tendances de ces trois dernières années dans le monde, un rapport de NTT Com Security souligne le peu de progrès réalisés dans […]

Détecter les futurs terroristes sur Inte

Détecter les futurs terroristes sur Internet ? L’Europe veut s’inspirer d’Israël Le coordinateur de l’anti-terrorisme pour lUnion européenne, Gilles de Kerchove, s’est rendu en Israël pour trouver des solutions technologiques qui permettraient de détecter automatiquement des profils suspects sur les réseaux sociaux, grâce à des algorithmes de plus en plus intrusifs. Plus les attentats […]

Les campagnes de sensibilisation à la cy

Les campagnes de sensibilisation à la cybersécurité portent (petit à petit) leurs fruits Une étude souligne que les primo-adoptants de nouvelles technologies demandent l’autorisation avant d’amener de nouveaux équipements au travail. Sachant que plus de 25 % des attaques identifiées en entreprise devraient associer l’Internet des objets d’ici à 2020 [1] et, pour nombre […]

Directive européenne sur la sécurité des

Directive européenne sur la sécurité des réseaux et des systèmes d’information Les entreprises qui fournissent des services essentiels, par exemple l’énergie, les transports, les services bancaires et de santé, ou numériques, tels que les moteurs de recherche et les services d’informatique en nuage, devront améliorer leur capacité à résister à des cyber-attaques, selon les premières règles […]

Quel cadre pour l’État d’urgence et la c

Quel cadre pour l’État d’urgence et la copie des données informatiques ? Le gouvernement a entendu le Conseil constitutionnel, et fixé cette fois-ci un cadre très précis à la copie et l’utilisation des données informatiques saisies lors des perquisitions administratives réalisées dans le cadre de l’état d’urgence. Ce mardi matin, nous expliquions que pour faire […]

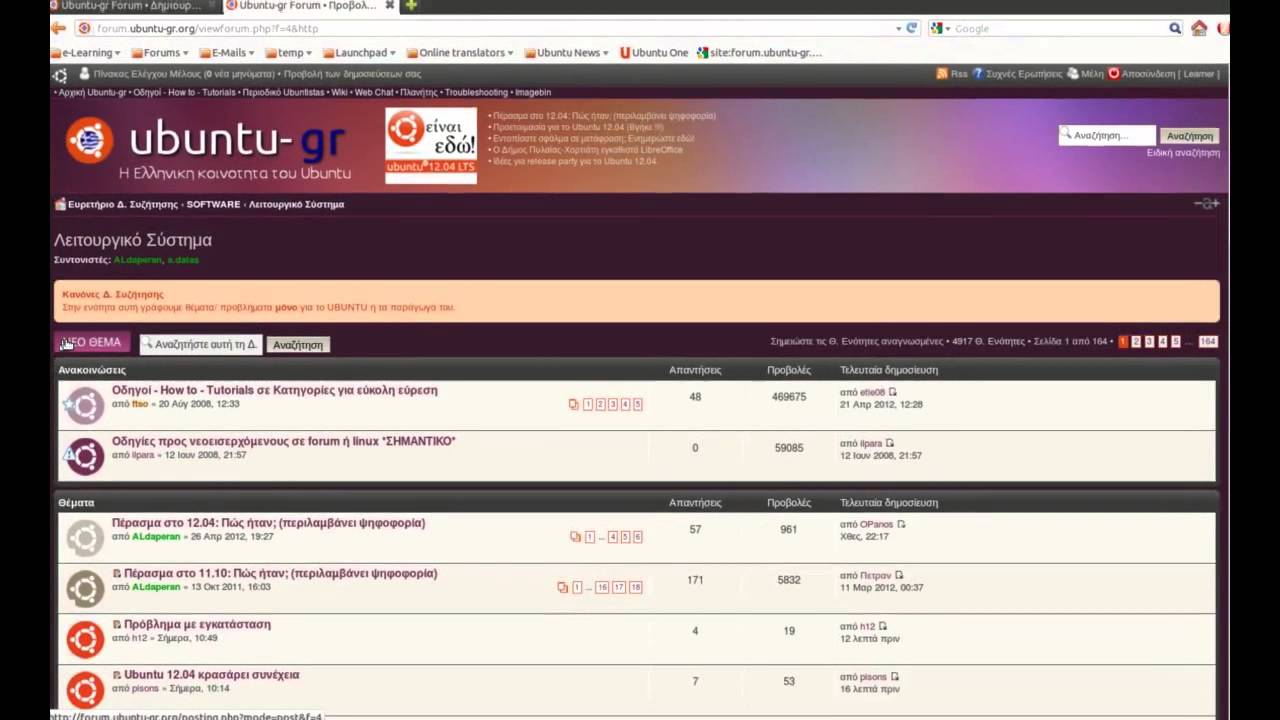

Deux millions de données d’utilisateurs

Deux millions de données d’utilisateurs Ubuntu dérobées Le forum de la distribution Ubuntu a été victime d’une grave attaque informatique. Deux millions d’utilisateurs se sont fait voler leurs données. Le butin du pirate est plus qu’impressionnant. Noms, mots de passe, adresse mails et IP, les données de deux millions d’utilisateurs du forum d’Ubuntu se sont […]

Les mots de passe disparaîtront progress

Les mots de passe disparaîtront progressivement d’ici 2025 La technologie de biométrie comportementale et d’authentification à deux facteurs sont à la hausse comme des alternatives plus sûres, selon une étude. Une étude de 600 professionnels en sécurité de l’opérateur de téléphonie mobile ID TeleSign a révélé que la protection du compte client est un souci […]

Directive sur la sécurité des réseaux et

Directive sur la sécurité des réseaux et des systèmes d’information Nos sociétés digitalisées reposent de plus en plus sur des réseaux électroniques qui peuvent faire l’objet de cyberattaques aux conséquences importantes. Afin de mieux faire face à ce type de menaces en ligne, le Parlement et le Conseil ont conclu en décembre dernier un accord […]