Conséquences innatendues des cyberattaques Les dégâts informatiques de premier jour ne constituent pas la seule conséquence d’une cyberattaque pour une entreprise. Il y a aussi la réduction en nombre des clients, déçus notamment du vol ou de la perte de leurs données. Certains peuvent même penser à poursuivre l’entreprise en justice. L’après est ainsi encore […]

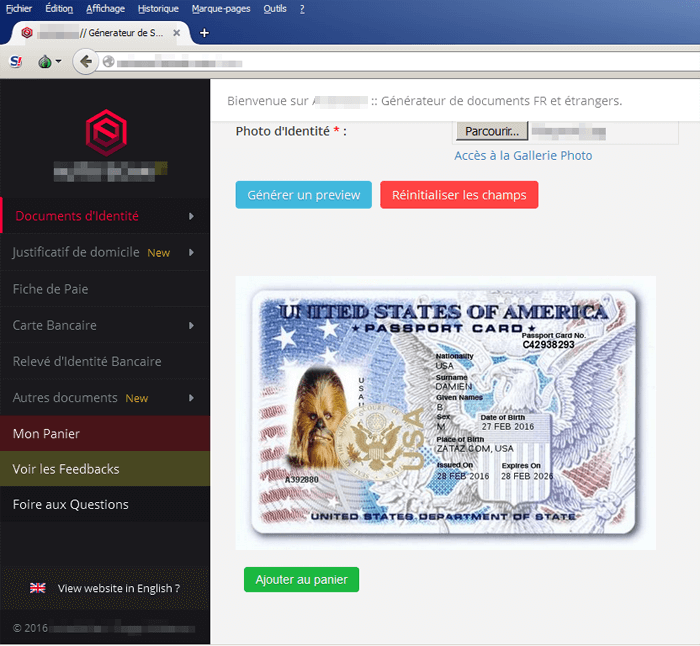

Le Darknet cache un générateur de faux d

Le Darknet cache un générateur de faux documents Vous cherchez de faux documents comme un diplôme du baccalauréat, de BTS ? Une fausse facture FREE, EDF, Direct Énergie ? Un faux permis de conduire ? Une fausse fiche de paie ou une fausse carte bancaire ? Un site Internet vous propose d’automatiser l’usurpation. […]

Des complices de cyberescrocs arrêtés en

Des complices de cyberescrocs arrêtés en Côte d’Ivoire Utilisation frauduleuse d’éléments d’identification de personne physique, tentative d’escroquerie et complicité d’escroquerie sur internet. Accusés de tous ces crimes, Traoré Issouf, 28 ans, et Kouadio Konan Daniel, 27 ans, tous deux caissiers dans une agence de transfert d’argent nouvellement ouverte, séjournent à la Maison d’arrêt et de […]

Satana, un ransomware pire que Petya

Satana, un ransomware pire que Petya Le nouveau rançomware Satana cumule chiffrement des fichiers et remplacement du secteur d’amorçage du disque. Une nouvelle génération de ransomware est en train d’émerger. Satana, nom du nouveau malware, combine chiffrement des fichiers et écriture de code sur le secteur d’amorçage du disque, le MBR. Deux techniques […]

Cybersécurité : êtes-vous bien protégé?

Cybersécurité : êtes-vous bien protégé? De nos jours, impossible d’imaginer travailler dans le secteur des valeurs mobilières sans système informatique. Mais avec cet incontournable outil viennent plusieurs risques, qui peuvent faire un tort considérable aux conseillers et à leurs clients. « Ces dommages peuvent nuire à la réputation d’un cabinet, l’exposer à des […]

Incroyable technique pour analyser les a...

Incroyable technique pour analyser les agissements des cybercriminels Depuis 2007, Zeus empoisonne la vie de millions d’internautes. Ce #logiciel malveillant s’installe sournoisement dans les ordinateurs afin de voler des informations bancaires. Zeus et ses variantes ont ainsi réussi à infecter les serveurs de grandes sociétés comme la NASA, Amazon et Facebook. Selon Mourad Debbabi, professeur […]

Des chercheurs volent des données en uti

Des chercheurs volent des données en utilisant le bruit des ventilateurs d’un PC Créé par des chercheurs en sécurité israéliens, le malware Fansmitter exploite les ventilateurs d’un ordinateur pour transmettre des données. Même le bruit des ventilateurs d’un PC peut être utilisé pour transmettre des données volées sur des machines non connectées à […]

Le nombre de cyberattaques contre des ci...

Le nombre de cyberattaques contre des cibles françaises double chaque année Le salon international Eurosatory de défense et de sécurité s’ouvre lundi près de Paris alors que les cyberattaques contre des cibles françaises se multiplient. Le salon international Eurosatory de défense et de sécurité s’installe comme tous les deux ans à partir de lundi à Villepinte, […]

Inquiétantes intrusions dans les réseaux

Inquiétantes intrusions dans les réseaux d’entreprises Les intrusions dans les réseaux informatiques des entreprises se sont multipliées en France ces derniers mois et labsence de vols de données laisse craindre des tentatives de sabotages ou dattaques terroristes, a déclaré lundi le directeur général de lAgence nationale de la sécurité des systèmes dinformation (Anssi). […]

Des caméras de surveillance piratées pou

Des caméras de surveillance piratées pour mener des attaques DDoS Tous ceux qui refusent d’admettre que l’Internet des Objets pourrait être à l’origine de nombreuses menaces dans la sphère informatique de demain vont probablement avoir du mal à tenir leur position après l’affaire présentée ici. En effet, des hackers ont utilisé un réseau de 25 000 […]