2 Les entreprises sont la première cible visée par la cybercriminalité ESET, pionnier en protection proactive depuis plus de deux décennies, vient de publier un rapport très complet sur les principales tendances pour 2015 en cybercriminalité. Alors que l’an dernier tout se concentrait autour de la protection de la vie privée sur Internet et […]

Compte Facebook piraté : Quelles sont le

21 Compte Facebook piraté : Quelles sont les bons réflexes à avoir ? Il arrive parfois de se faire pirater son compte Facebook. Soit parce qu’on a oublié de se déconnecter du site sur un ordinateur public, soit parce qu’on s’est fait voler d’une manière ou d’une autre son mot de passe. Il arrive aussi […]

Les guides des bonnes pratiques de l’Ans

Les guides des bonnes pratiques de l’Anssi en matière de sécurité informatique Vous voulez éviter que le parc informatique soit utilisé pour affaiblir votre organisation ? L’un des guides publiés par l’ANSSI vous aidera à vous protéger. Initialement destinés aux professionnels de la sécurité informatique, les guides et recommandations de l’ANSSI constituent des bases méthodologiques […]

Les métiers de la cybersécurité en 2020

Les métiers de la cybersécurité en 2020 L’Ecole de Guerre Economique et le Club Cyber de l’AEGE publient la « Cartographie des métiers de la Cybersécurité » dans le cadre des formations dispensées à l’Ecole depuis 2016. Les zones bleues se rapportent à des familles de métiers Cyber typés management, alors que celles en jaune sont plus […]

Comment éviter de se faire avoir par des

Phone security | Ervins Strauhmanis via Flickr CC License by Comment éviter de se faire avoir par des e-mails de phishing Toujours, toujours être sur ses gardes. Ça n’arrive qu’aux autres, à ceux qui ne font pas attention, qui n’y connaissent rien, qui font n’importe quoi sur internet. Jusqu’au jour où ça nous arrive à […]

Votre responsabilité engagée en cas de p

Votre responsabilité engagée en cas de piratage de vos données Si vous vous faites pirater votre ordinateur ou votre téléphone, votre responsabilité pourrait bien être engagée vis-avis des données que ce support numérique renferme. Imaginez que vous disposiez de différents appareils numériques informatiques renfermant une multitude de données, dont des données d’amis, de prospects, de clients, […]

Les bons réflexes contre les attaques in

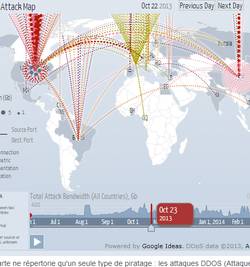

Les bons réflexes contre les attaques informatiques 350 milliards d’euros par an : selon le McAfee Report on the Global Cost of Cybercrime publié en 2014, tel est le coût estimé des attaques informatiques à l’échelle mondiale.Depuis le début de l’année, les attaques se sont multipliées, notamment suite aux attentats de Charlie Hebdo, mettant plus […]

Cybercriminalité – Retour sur les princi

Cybercriminalité – Retour sur les attaques informatiques en France et dans le monde qui ont fait la une Selon a commission européenne, la cybercriminalité englobe 3 catégories d’activité criminelles : 1) Les atteintes directes à des systèmes informatiques (ou Système de traitement automatisé de données, ou encore S.T.A.D.) en perturbant leur fonctionnement, tels que les attaques par déni […]

La webcam, Est-ce une une vraie menace p...

La webcam, est-ce une vraie menace pour les utilisateurs d’ordinateurs Après Mark Zuckerberg et sa webcam masquée par du scotch, voilà que c’est le directeur du FBI, James Comey, qui admet avoir adopté le même réflexe. Une webcam cachée pour s’éviter bien des ennuis A l’heure où les hackers multiplient les attaques contre […]

Des solutions pour la sensibilisation et...

Des solutions pour la sensibilisation et formation des salariés face à la Cybercriminalité La sensibilisation et l’éducation des utilisateurs jouent un grand rôle dans la réduction des risques. Il importe donc pour les entreprises d’encourager leurs collaborateurs à se comporter de manière cohérente, en respectant des processus et procédures communiqués clairement, dont la […]