Denis JACOPINI participera au 8e IT-Forum à Abidjan les 2 et 3 juin 2016 La 8e édition du IT-Forum (Forum des décideurs et acteurs des Technologies de l’Information) se déroulera les 2 et 3 juin prochain à Abidjan. Des conférences seront animées en plénières par des spécialistes, des Experts-Consultants et des Universitaires. Ce sera […]

Les ‘’dix commandements’’ de base pour n

Les ‘’dix commandements’’ de base pour ne pas être une victime d’arnaque Les cybercriminels continuent de faire de nombreuses victimes à travers le monde. Si des moyens de répression de cette activité criminelle sont entrepris dans nos différents pays, l’un des moyens les plus efficaces de l’éradiquer reste la prévention. Dans cet article, la […]

Combien vous coûterait le piratage de vo

Combien vous coûterait le piratage de vos données ? Un consommateur français sur trois reconnaît que sa loyauté envers une marque diminue après qu’une attaque informatique a porté atteinte aux données qu’il lui avait confié. Souvent préparées de longues dates, les attaques informatiques qui frappent les entreprises laissent des traces longtemps après. Publiée […]

La police peut-elle obliger un suspect à

La police peut-elle obliger un suspect à débloquer son iPhone avec son doigt ? Aux États-Unis, une affaire judiciaire pose la question du droit que peuvent avoir les autorités judiciaires à contraindre un suspect à débloquer son iPhone avec le capteur Touch ID qui permet d’accéder au contenu du téléphone avec les empreintes digitales. […]

Airbus déjoue douze attaques informatiqu

Airbus déjoue douze attaques informatiques majeures par an Le chiffre a de quoi inquiéter pour les non-initiés. Airbus Group, la maison mère de l’avionneur toulousain, subit chaque année des milliers de cyberattaques en provenance du monde entier. Parmi ce flot, seule une douzaine sont jugées vraiment «sévères» par Stéphane Lenco, le directeur de la […]

Comment s’introduire dans le web invisib

Comment s’introduire dans le web invisible ? La façon la plus répandue et la plus simple de s’introduire dans cette partie immergée du web est le serveur Tor, acronyme pour The Onion Router. Pourquoi oignon ? Parce que le logiciel assure plusieurs couches de protection, qui permettent entre autres de conserver l’anonymat de l’internaute. […]

Le CryptoVirus TeslaCrypt s’attaque à de

Le CryptoVirus TeslaCrypt s’attaque à de nouveaux fichiers et améliore sa protection Ces nouveaux exemplaires de TeslaCrypt sont diffusés massivement en tant que pièce jointe dans des spams qui imitent les avis de réception de colis des courriers express. D’après Endgame, la version 4.1A est apparue il y a environ une semaine ; outre les […]

Une Afrique de plus en plus connectée ma

Une Afrique de plus en plus connectée mais qui doit faire face aux cybermenaces mondiales Avec un taux de croissance au niveau des TIC de l’ordre de 30% sur un marché de plus d’un milliard de personnes, l’Afrique représente le nouvel Eldorado du monde numérique. Or, la surface d’attaque augmentant, les cybercriminels élargissent […]

Darknet: qu’est ce qu’on y trouve et com

Darknet: qu’est ce qu’on y trouve et comment y accéder ? Au fil de nos CyberBalades, notre souris s’est arrêtée sur un article très intéressant sur le DarkNet. Pour votre plus grand plaisir, veuillez trouver ci-dessous un extrait et le lien permettant de le consulter en entier. Qu’est-ce qu’on trouve dans le Darknet […]

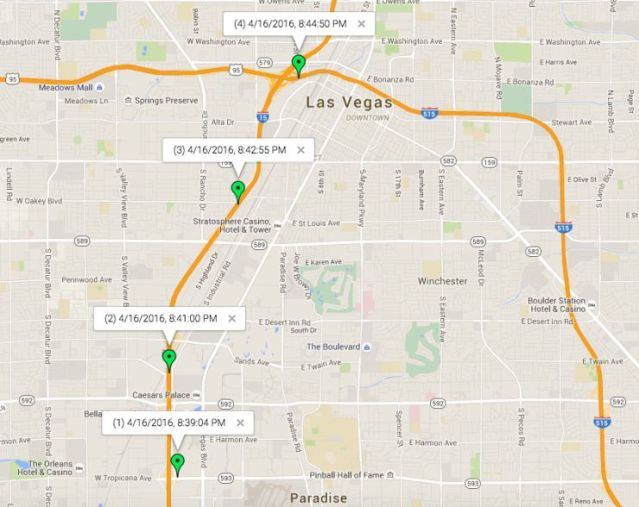

Waze : les hackeurs peuvent vous suivre ...

Waze : les hackeurs peuvent vous suivre à la trace Des experts en sécurité informatique ont découvert une faille permettant d’espionner en temps réel les trajets des utilisateurs de l’application de navigation communautaire Waze. Selon eux, presque toutes les applications d’aide à la conduite seraient concernées. Explications. C’est l’une des applications d’aide à […]