Votre historique de recherche reste toujours accessible… même effacé Des sites pornographiques qu’on a visités aux simples liens un peu honteux en passant par les plus classiques marketplaces et réseaux sociaux, on n’aime pas forcément qu’un tiers fouille dans notre historique Internet. C’est pour ça qu’on le supprime assez régulièrement. Mais selon un chercheur en […]

Que sait de nous Google grâce à nos comp

Que sait de nous Google grâce à nos comportements sur Internet ? Mondialement connue, la firme américaine Google est utilisée par de nombreux internautes, pour son moteur de recherche, mais aussi pour ses nombreux services gratuits (Gmail, Drive, Youtube, Google Maps…). Seul petit hic ? Le revers de la médaille. Puisque Google exploite vos données sans que […]

Big data. Comment les entreprises recuei...

Big data. Comment les entreprises recueillent et utilisent nos données ? En 2015, 11 % des entreprises françaises ont traité des big data, selon l’Insee. Les sources de données les plus utilisées sont la géolocalisation, les médias sociaux et les objets connectés ou capteurs. Les grosses entreprises sont les plus à l’aise pour traiter ces données nombreuses […]

Jusqu’où les Objets connectés sont les m

Jusqu’où les Objets connectés sont les maillons faibles de la cybersécurité ? La Chine s’impose parmi les principaux pays créateurs d’objets quotidiens connectés à l’internet, mais elle génère ainsi de gigantesques failles sécuritaires exploitables par des pirates informatiques, a prévenu mardi John McAfee, créateur américain du logiciel antivirus portant son nom. S’exprimant […]

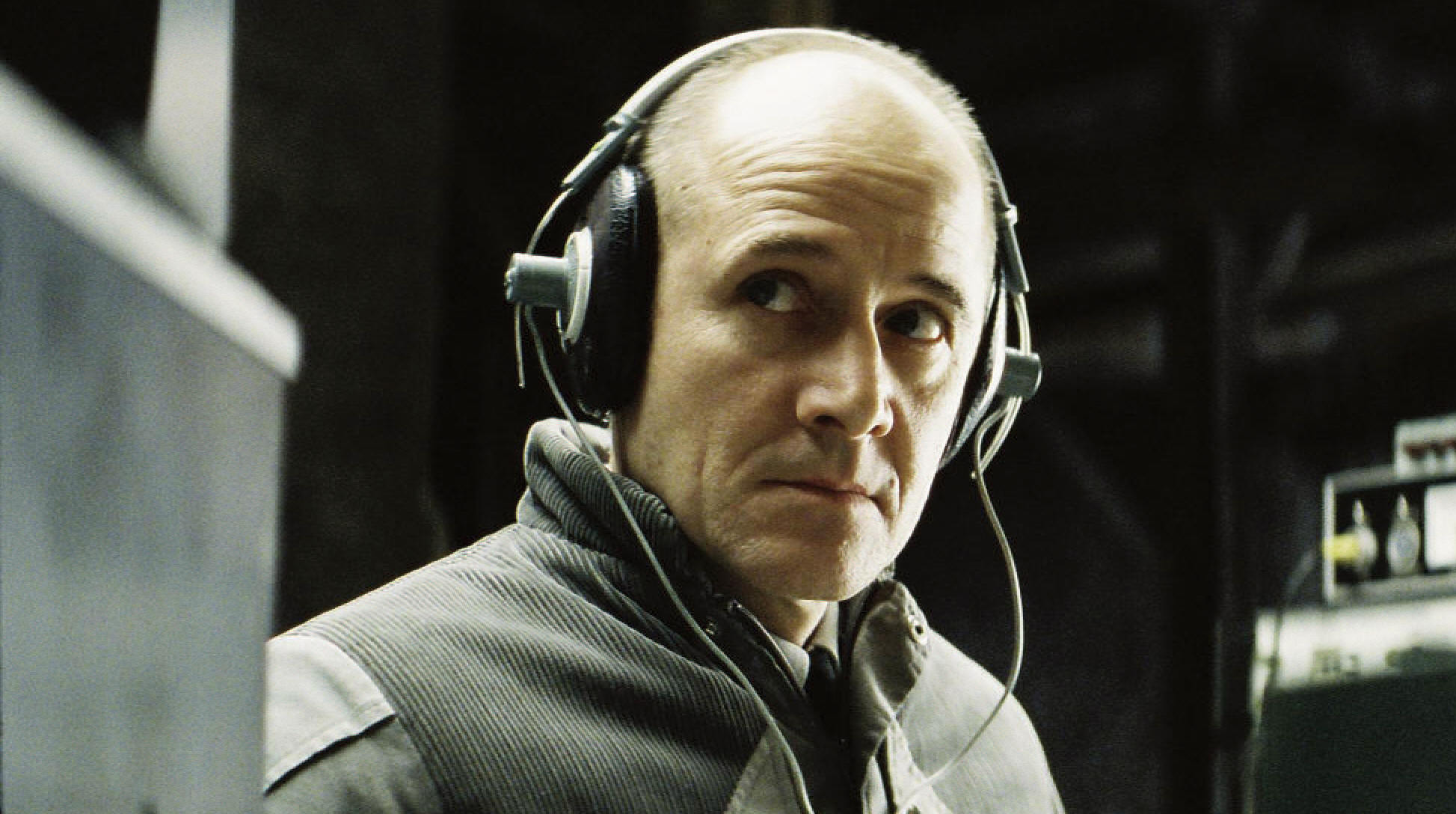

Collectes massives et illégales par le R

Collectes massives et illégales par le Renseignement allemand Après avoir réalisé un contrôle sur place des services de renseignement, la Cnil allemande a dressé un bilan extrêmement critique des activités du Bundesnachrichtendienst (BND) en matière de collecte d’informations sur Internet. Le site Netzpolitik a dévoilé le contenu d’un rapport jusque là confidentiel produit […]

Ce que Facebook sait (espionne) sur vous

Ce que Facebook sait (espionne) sur vous Si vous vous êtes déjà demandé pourquoi Facebook semble connaître une quantité alarmante de chose sur vous; comme tous les sites Web que vous visitez, pour qui vous votez, et quelle quantité vous buvez, voici pourquoi. Où que vous alliez, quoi que vous fassiez (si c’est en ligne) […]

Position du CERT-FR (Computer Emergency ...

Position du CERT-FR (Computer Emergency Response Team de l’ANSSI) vis à vis de Pokemon Go Cyber-risques liés à l’installation et l’usage de l’application Pokémon GoLancé courant juillet par la société Niantic, le jeu Pokémon Go est depuis devenu un phénomène de société, au point d’être installé sur plus de 75 millions de terminaux mobiles dans le monde. Certains […]

Pokémon Go inquiète l’armée française !

Pokémon Go inquiète l’armée française ! Une note de la Direction de la protection des installations militaires explique en quoi le jeu Pokémon Go représente une menace pour les sites protégés du ministère de la Défense, et délivre des consignes pour interdire le jeu à proximité des zones concernées. L’accès aux sites militaires est interdit […]

Géolocaliser un téléphone mobile en deux

Géolocaliser un téléphone mobile en deux clics de souris Cyber géolocaliser un porteur de téléphone est de plus en plus simple. Un chercheur en informatique montre à ZATAZ.COM comment créer un tracker maison devient simple comme bonjour. Les téléphones portables, de nos jours, sont de véritables ordinateurs aux capacités de traçage, surveillance et cyber […]

Ma vie disséquée à travers mes données p

Ma vie disséquée à travers mes données personnelles Plusieurs centaines de fois par jour, nous générons des données qui disent où nous allons, ce que nous faisons, avec qui nous mangeons et ce que nous avons pris comme dessert. La NSA. Google. Les opérateurs téléphoniques. Nos banques. La DGSE. Les cartes de fidélité. […]