2 Ne relayez pas les spams, canulars, chaînes de lettres… L’association Clusir Tahiti (Club de la Sécurité de l’Information Région Tahiti, une jeune association de professionnels du secteur) continue de détailler ses 12 commandements de la sécurité informatique dans nos colonnes. Après nous avoir appris comment choisir un bon mot de passe et comment sécuriser […]

Wi-Fi. Attention au piratage sur les vra...

Wi-Fi. Attention au piratage sur les vrais et faux réseaux gratuits Ce sont les vacances mais nombre de touristes ne se séparent pas de leurs smartphones, tablettes ou ordinateurs portables. Et pour se connecter à l’internet, quoi de mieux qu’attraper un wi-fi gratuit. Une pratique qui peut se révéler très dangereuse. Des proies faciles pour […]

Qu’est-ce qu’une attaques DDOS et commen

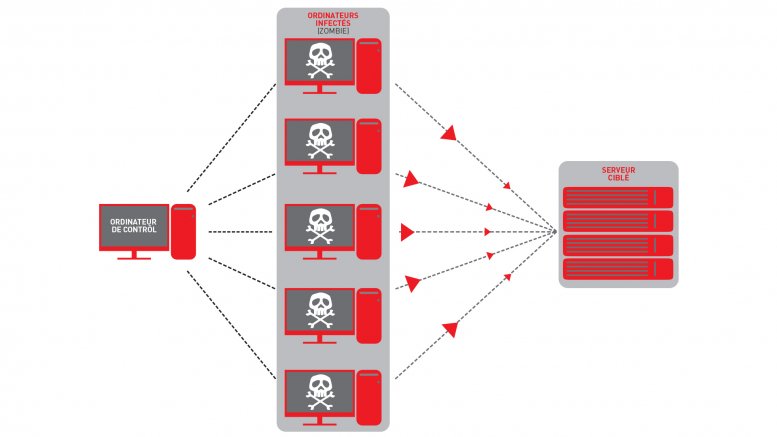

Qu’est-ce qu’une attaques DDOS et comment s’en protéger ? Suite aux récentes attaques du PSN et du XBL, il nous semblait important d’approfondir le sujet, et de tenter d’expliquer ce qu’est le DDOS. Dans cette optique nous allons essayer d’être le plus précis possible pour comprendre les tenants et les aboutissants de cette méthode. Mais […]

Piratages de sites Internet de Mairies –

Piratages de sites Internet de Mairies – Sensibilisez vos agents et prestataires ! Deface – Des dizaines de Mairies Françaises de nouveau visées par des pirates informatiques. Les communes sont restées muettes sur le sujet. Je vous racontais, il y a quelques mois, les mésaventures vécues par des dizaines de mairies Françaises visées par des […]

Cybersécurité : Aller plus loin dans la

Cybersécurité : Aller plus loin dans la formation des salariés Alors que les entreprises sont de plus en plus sensibilisées aux risques de failles, de mise hors service de leurs systèmes (attaques DDOS) et de destruction de leurs données (via des ransomwares), elles ne pensent pas forcément que leurs outils de communication unifiée sont également concernés […]

Formations RGPD Protection des données p

Parce que la Cybercriminalité et la protection des données personnelles sont liés, nous couvrons ces sujets concomitamment. NOS SERVICES : Formations RGPD (Règlement Général sur la Protection des Données) ; Formations en Cybercriminalité ; Sensibilisations à la cybercriminalité ; État des lieux RGPD ; Mise en conformité RGPD ; Analyses de risques (PIA / DPIA) ; Audits […]

Comment se protéger des attaques DDoS ?

Comment se protéger des attaques DDoS ? Les entreprises doivent arrêter de compter sur leurs fournisseurs de services Internet pour les protéger des attaques DDoS et doivent prendre les choses en main. Les attaques par Déni de Services Distribués (DDoS) sont l’une des menaces Internet les plus anciennes et continuent d’être le principal […]

Attaque informatique : les 7 gestes qui ...

Attaque informatique : les 7 gestes qui sauvent Perspectives IT, 14 octobre 2016, 11:00SÉCURITÉ 3 1 10BLOG PROPOSÉ PAR DELL EMCVotre PC est infecté. Mais repérer l’attaque n’est que la première étape. Il faut ensuite organiser la réponse à incident. Et les premiers gestes ont ici une importance capitale. 7 gestes de premiers secours […]

Sans formation en cybersécurité le risqu

Sans formation en cybersécurité le risque humain reste toujours le plus fort Le risque humain figure toujours parmi les failles principales dans les affaires de cybersécurité. Les entreprises redoublent donc d’effort pour sensibiliser davantage leurs collaborateurs. La tâche est ardue. Cela fait quelques années qu’au sein des entreprises, les principes de cybersécurité ne sont […]

Attaques informatiques : Comment s’en pr

Attaques informatiques : Comment s’en protéger ? Les cyberattaques se faisant de plus en plus nombreuses et sévères, les entreprises doivent apprendre à s’en protéger. Pour cela, les directions juridiques et de l’informatique peuvent s’appuyer sur l’expertise de la police judiciaire et des experts en data protection. Tous les quinze jours en moyenne, une […]