Même le FBI vous recommande très fortement de faire cela sur votre ordinateur !! Suivez leurs conseils ! C’est lors d’une conférence organisée à Washington que le directeur du Bureau fédéral d’enquête (FBI), James Comey, a évoqué la question de la cybersécurité. C’était le 14 Septembre dernier. Et il a donné un […]

10 point importants avant de faire le pa...

9 10 point importants avant de faire le pas vers le Cloud hybride Les entreprises semblent adopter pleinement le cloud computing hybride. Mais comment y aller de la bonne façon ? Voici quelques grands points auxquels il faut faire attention dans la conception de ce type de projet. 1. Complexité de l’architecture et ressources adéquates Un […]

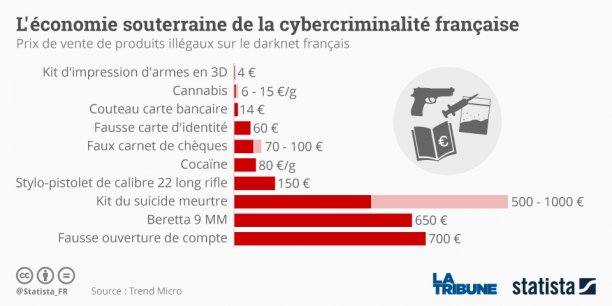

Qui sont les escrocs du darknet françai

Qui sont les escrocs du darknet français ? Pour la première fois, une étude, réalisée par la société de cybersécurité Trend Micro, s’est penchée sur l’organisation de la sphère cybercriminelle française. D’après ses estimations, 40.000 escrocs réalisent un chiffre d’affaires compris entre 5 et 10 millions d’euros par mois. À quoi ressemble l’économie souterraine […]

Comment préparer les enfants aux Réseaux

Comment préparer les enfants aux Réseaux Sociaux ? Dangers de l’Internet au-delà de logiciels malveillants, ou l’enlèvement des données par des ransomware. Sur le Net, le respect de la vie privée est mis à mal par les réseaux sociaux, les moteurs de recherche et la publicité. Dans le cas des mineurs, il y a des […]

Trend Micro ausculte la cybercriminalité

A quoi ressemble de DarkNet ? L’éditeur de sécurité a dressé un état des lieux de l’underground de la cybercriminalité en France. Méfiance, bitcoins et forte orientation vers les falsifications des documents sont les maîtres mots. Un chercheur de Trend Micro s’est livré à un exercice délicat : plonger dans l’univers de la cybercriminalité souterraine […]

Alerte : Une faille permet aux hackers d...

Alerte : Une faille permet aux hackers de contrôler les connexions internet des particuliers Les chercheurs F-Secure viennent de mettre à jour une faille critique présente sur certains des routeurs Inteno. Cette vulnérabilité est assez importante pour permettre à un pirate de prendre le contrôle total de l’appareil de la victime et des communications internet. […]

Extension de règles de sécurité des opér

Extension de règles de sécurité des opérateurs aux acteurs du Net en Europe En proposant de nouvelles règles télécom cette semaine, la Commission européenne introduirait des obligations de sécurité aux services de messagerie. Des obligations déjà en vigueur pour les opérateurs, qui réclament une parité réglementaire avec les acteurs en ligne. Équilibrer les obligations entre opérateurs […]

Comment créer une copie d’écran la moins

Comment créer une copie d’écran la moins contestable possible ? La copie d’écran sert souvent d’élément de preuve dans un dossier. Pourtant, sa réalisation demande de prendre un certain nombre de précautions pour éviter qu’elle ne soit contestée (et contestable). Il m’est arrivé, au début de mon activité d’expert judiciaire en informatique, d’assister des […]

Mokes, une Backdoor sur Mac OS X

Mokes, une Backdoor sur Mac OS X Un chercheur de Kaspersky a découvert une variante de la backdoor Mokes sur OS X. Elle permet d’espionner ou d’exécuter du code à distance. Au début de l’année, le monde de Linux et de Windows découvrait la porte dérobée Mokes. Kaspersky Labs avait alors écarté l’environnement OS […]

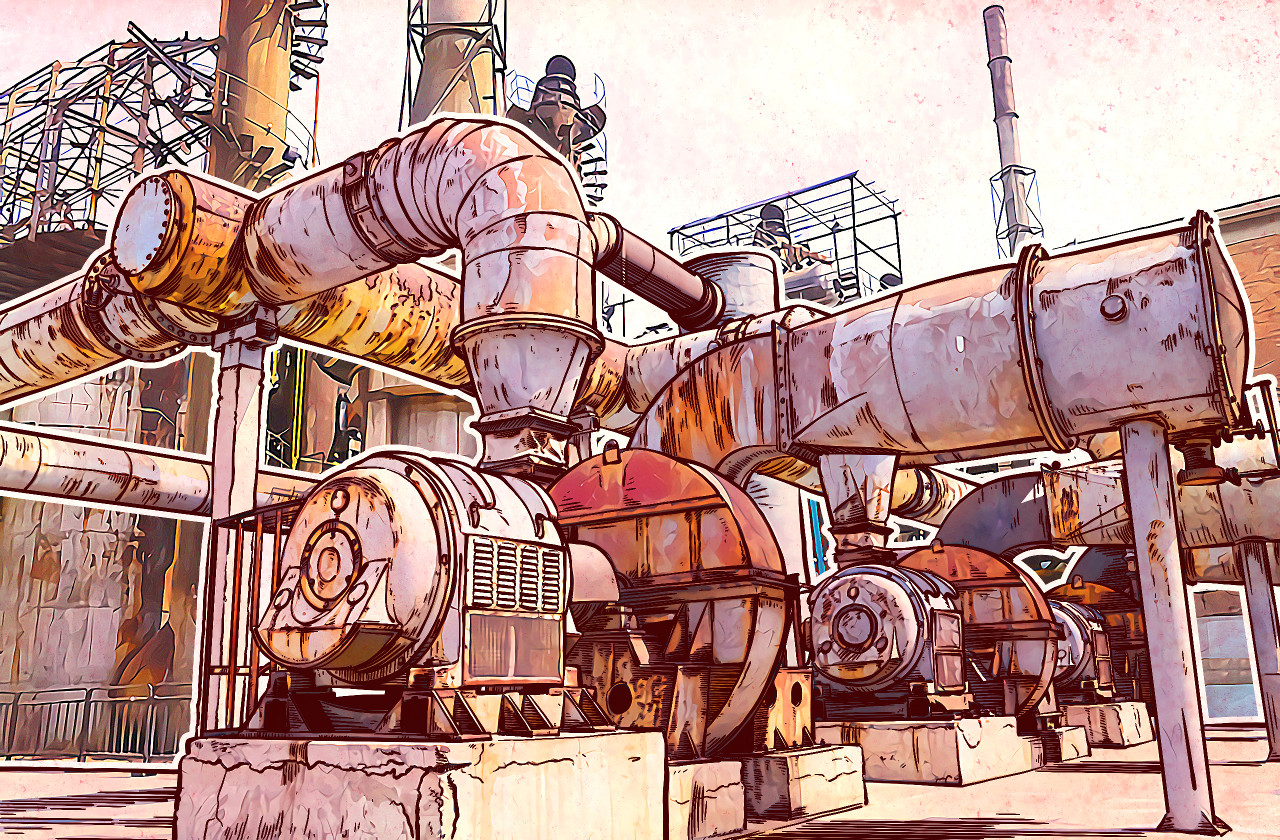

Piratage de l’électricité, de l’eau et d

Piratage de l’électricité, de l’eau et de la nourriture : comment les cybercriminels peuvent ruiner votre vie On ne cesse de vous le répéter, il est très important de rester au courant des dernières actualités concernant la cybersécurité et ses menaces. Mieux vaut prévenir que guérir. Cependant, même ceux qui connaissent tout en […]