Comment corriger une vulnérabilité WordPress sur la restauration de mot de passe ? Un problème a été découvert sur la fonctionnalité de mots de passe de WordPress Le chercheur de sécurité Dawid Golunski de Legal Hackers a publié les détails d’une vulnérabilité sur la réinitialisation du mot de passe non autorisée dans le noyau […]

Le hacker du mouvement En Marche serait ...

Le hacker du mouvement En Marche serait identifié Une source de Sciences et Avenir divulgue le pseudo du hacker qui serait responsable de la cyberattaque visant l’équipe de En Marche ! le mouvement d’Emmanuel Macron, élu ce soir nouveau Président de la république. C’est à partir d’un serveur en Allemagne que serait venue la cyberattaque mettant […]

En marche ! dénonce un piratage « massif

En marche ! dénonce un piratage « massif et coordonné » de la campagne de Macron Le mouvement fondé par l’ancien ministre de l’économie évoque une tentative de déstabilisation de l’élection présidentielle française Dans un communiqué diffusé dans la nuit du vendredi 5 mai au samedi 6, l’équipe du candidat à la présidentielle Emmanuel Macron a dénoncé une […]

Le CMRPI lance une campagne de sensibili...

Le CMRPI lance une campagne de sensibilisation à la Cybercriminalité Le Maroc lance une campagne de sensibilisation à la lutte contre la cybercriminalité. Quels défis que le Maroc doit-il relever pour lutter contre la cybercriminalité ? Quelles sont les réalisations déjà accomplies ? Réponses avec Youssef BENTALEB (Président du CMRPI : Centre Marocain de Recherche Polytechnique […]

L’impossibilité de détecter la source d’

L’impossibilité de détecter la source d’une cyberattaque permet de désigner les coupables Se prononçant sur les accusations infondées concernant l’ingérence russe dans la politique d’autres pays, le chef de l’état-major général russe Valeri Guerassimov a fustigé les pays occidentaux pour avoir déclenché une guerre informationnelle. L’impossibilité de détecter la source d’une cyberattaque permet de […]

Que faire en priorité en cas d’attaque i

Que faire en priorité en cas d’attaque informatique Quelles sont les premières mesures à prendre lorsque l’on suspecte d’avoir été la victime d’un incident de sécurité informatique ? A un moment ou l’autre, votre entreprise devra faire face à un incident de cybersécurité. Mais sous la pression, l’effet du stress, on fait des erreurs. Trop […]

Est-ce que le vote électronique des élec

Est-ce que le vote électronique des élections Françaises est fiable ? Le vote électronique : nouvelle preuve de manipulation des élites qui peuvent en deux temps trois mouvements truquer les votes comme bon leur semble … Pendant les élections Françaises, les scellés appliqués sur la machine à voter et l’expertises des systèmes de […]

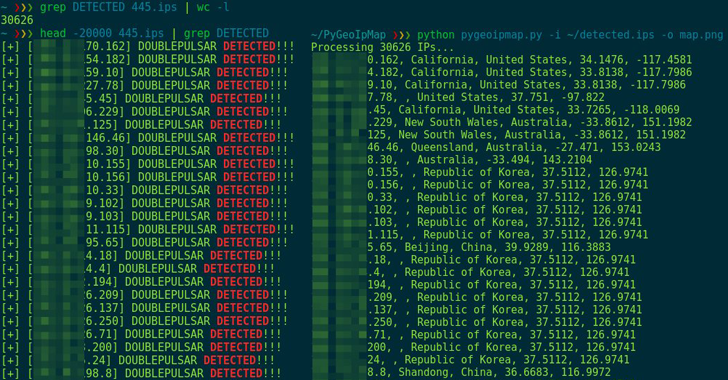

Leaked NSA Hacking Tools Being Used to H...

Leaked NSA Hacking Tools Being Used to Hack Thousands of Vulnerable Windows PCs Script kiddies and online criminals around the world have reportedly started exploiting NSA hacking tools leaked last weekend to compromise hundreds of thousands of vulnerable Windows computers exposed on the Internet. Last week, the mysterious hacking group known as Shadow Brokers […]

Que sait de nous Google grâce à nos comp

Que sait de nous Google grâce à nos comportements sur Internet ? Mondialement connue, la firme américaine Google est utilisée par de nombreux internautes, pour son moteur de recherche, mais aussi pour ses nombreux services gratuits (Gmail, Drive, Youtube, Google Maps…). Seul petit hic ? Le revers de la médaille. Puisque Google exploite vos données sans que […]

Voyagez aux Etats-Unis et laissez vos do...

Voyagez aux Etats-Unis et laissez vos données être espionnées L’administration Trump envisage de demander aux voyageurs arrivant aux Etats-Unis l’accès aux données de leur smartphone et à leurs comptes Twitter, Facebook ou LinkedIn. Une sévère menace pour la cybersécurité des entreprises européennes. Cette fois-ci, la côte d’alerte est clairement franchie. Dans ses colonnes, le […]